Réflexion sur les défis et les opportunités de l’ère numérique, les questions de justice sociales

Cette époque apporte beaucoup de changements grâce à la technologie. Mais, il est important aussi de regarder les défis sociaux qu’elle pose.

Bienvenue sur le blog de Depaninformatique pour tout savoir sur les actualités technologiques informatiques.

Cette époque apporte beaucoup de changements grâce à la technologie. Mais, il est important aussi de regarder les défis sociaux qu’elle pose.

Vous avez une ou plusieurs vieilles cassettes VHS que vous souhaitez sauvegarder avant qu’elles ne se détériorent ? Ce guide vous donne une méthode simple, rapide, mais rigoureuse pour numériser une VHS sans compétences techniques avancées

L’année 2024 marque une période de bouleversements technologiques et d’innovations rapides, avec des développements majeurs dans plusieurs domaines clés

Dans un monde où les cyberattaques deviennent de plus en plus sophistiquées, les entreprises doivent disposer d’outils efficaces pour détecter, analyser et réagir aux incidents de sécurité. Les systèmes d’information et de gestion des événements de sécurité (SIEM) jouent un rôle essentiel dans cette lutte…

Avec la numérisation croissante des processus d’affaires, la cybersécurité est devenue une priorité stratégique pour les grandes entreprises. Les cybermenaces évoluent en permanence,

La supervision informatique, également connue sous le nom de monitoring, est un processus critique pour toute organisation qui dépend de la technologie pour ses opérations quotidiennes. Elle englobe un large éventail de pratiques visant à surveiller, gérer et optimiser les performances des systèmes informatiques, garantissant ainsi leur bon fonctionnement et leur disponibilité continue.

Dans un monde numérique en constante évolution, la redynamisation d’un site web est essentielle pour maintenir sa pertinence et améliorer sa visibilité sur les moteurs de recherche.

Le monde des réseaux informatiques est vaste et complexe, regorgeant de divers protocoles qui contribuent à son bon fonctionnement. Parmi eux, le protocole ICMP (Internet Control Message Protocol) se distingue par son rôle crucial dans la gestion des communications et le diagnostic des problèmes de réseau.

Le protocole SSH (Secure Shell) est vital pour la sécurité en informatique. Il permet un accès sûr aux serveurs à distance. Aujourd’hui, avec tant de menaces, SSH est essentiel pour protéger les données et les échanges sensibles.

Le modèle OSI (Open Systems Interconnection) est un cadre conceptuel essentiel pour appréhender le fonctionnement des réseaux informatiques.

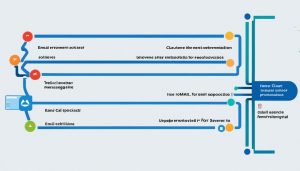

La messagerie électronique est née dans les années 60. Aujourd’hui, c’est un moyen de communiquer indispensable. Grâce à des protocoles comme SMTP, POP et IMAP, les échanges d’e-mails fonctionnent bien. Ils permettent de transférer les messages entre systèmes de manière sûre.